ALLARME ROSSO sicurezza !!!!

|

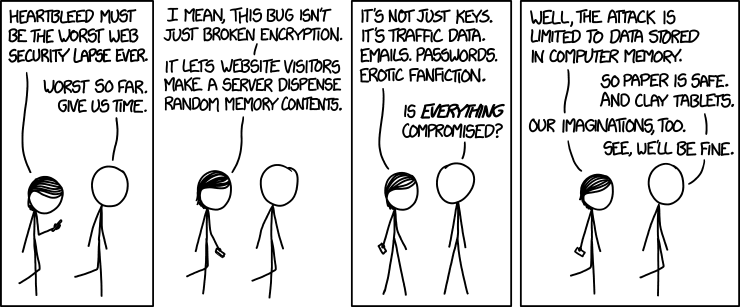

oggi e' stato annunciato pubblicamente che tutte le versioni

di OpenSSL rilasciate negli ultimi due anni (cioe' tutte quelle comprese tra la 1.0.1 e la 1.0.1f) sono affette da un bug assulutamente crtico noto come HEARTBLEED questo bug e' dannatamente pericoloso ed ha una serie assolutamente nefasta di conseguenze: - tutte le connessioni cifrate HTTPS non sono affatto sicure, e possono purtroppo essere intercettate - non solo: anche la sicurezza delle chiavi private e dei certificati X.509 potrebbe essere stata seriamente compromessa. - ultima notizia negativa: una eventuale incursione ostile tramite la vulnerabilita' HeartBleed non lascia nessuna traccia nei log di Apache; e quindi non e' neppure possibile sapere quali siano i server che debbano ritenersi in condizioni di sicurezza compromessa. visto che OpenSSL e' alla base di Apache, gli esperti ritengono che circa il 60% dei server Internet siano potenzialmente affetti dal problema HeartBleed. rimedi: il team di OpenSSL ha gia' rilasciato proprio oggi una nuova versione 1.0.1g che e' immune da HeartBleed. E' ASSOLUTAMENTE CONSIGLIATO AGGIORNARE TEMPESTIVAMENTE NON APPENA VERRANNO DISTRIBUITI i PACCHETTI PER LE VARIE PIATTAFORME. ovviamente i rischi maggiori sono per i servizi di HomeBanking e/o in cui comunque giri denaro. ma e' comunque opportuno che tutti coloro che hanno la responsabilita' di amministrare un WEB server sui cui sono memorizzati contenuti riservati e/o soggetti a particolari cautele siano ben consapevoli del problema HearthBleed e di tutti i rischi che questo implica. ciao Sandro [1] http://www.downloadblog.it/post/106467/openssl-scoperta-una-grave-vulnerabilita [2] http://techcrunch.com/2014/04/07/massive-security-bug-in-openssl-could-effect-a-huge-chunk-of-the-internet/ _______________________________________________ [hidden email] http://lists.gfoss.it/cgi-bin/mailman/listinfo/gfoss Questa e' una lista di discussione pubblica aperta a tutti. I messaggi di questa lista non hanno relazione diretta con le posizioni dell'Associazione GFOSS.it. 666 iscritti al 22.7.2013 |

|

On Tue, 08 Apr 2014 22:54:08 +0200, [hidden email] wrote:

> oggi e' stato annunciato pubblicamente che tutte le versioni > di OpenSSL rilasciate negli ultimi due anni (cioe' tutte quelle > comprese tra la 1.0.1 e la 1.0.1f) sono affette da un bug > assulutamente crtico noto come HEARTBLEED > qualche interessante sviluppo: esiste un sito WEB completamente dedicato ad HeartBleed, che spiega esaustivamente tutti i dettagli tecnici del bug e che contiene delle FAQ sicuramente utili per tutti, specie per i sysadmin ma anche gli utenti "normali": http://heartbleed.com/ ----------- la Free Software Foundation (FSF) ha rilasciato un proprio comunicato stampa a commento di quello che certamente e' l'incidente piu' grave e dalle conseguenze potenzialmente devastanti mai occorso in tutta l'intera storia del software libero ed open source: https://www.fsf.org/news/free-software-foundation-statement-on-heartbleed-vulnerability come viene correttamente evidenziato nel comunicato, il sw libero e' vulnerabile e fragile esattamente tanto quanto il sw proprietario. l'apertura dei sorgenti e la costante peer review del codice da parte di una vasta community evidentemente non e' sufficiente di per se stessa per assicurare una sicurezza assoluta. il fatto che OpenSSL sia open source ha comunque consentito di agire con estrema tempestivita' non appena alcuni ricercatori di Google hanno segnalato la criticita' HeartBleed, ed ha consentito di gestire l'intera crisi in modo aperto e trasparente. infine e' sicuramente degno di nota il fatto che tutte le varie communities Linux si sono poi prodigate all'estremo per riuscire a distribuire tutte le patch di sicurezza necessarie nel giro di sole 24 ore. ------------ ATTENZIONE: HeartBleed e' rimasto inconsapevolmente attivo su moltissimi WEB server per almeno uno/due anni. aggiornare immediatamente OpenSSL alla 1.0.1g e' strettamente indispensabile ma non e' affatto sufficiente. la sicurezza dei certificati di autenticazione dei server, delle chiavi private e dei certificati X.509 e' stata potenzialmente compromessa, e non esiste nessun meccanismo che consenta di verifica se questo e' realmente accaduto oppure no. conclusione: prudenza suggerisce di agire presumendo che tutte le chiavi crittografiche, i certificati e le password pre-HeartBleed siano ora definitivamente compromessi. e di conseguenza pare decisamente saggio: - revocare tutti i certicati server ed X.509 gia' in uso - cambiare tutte le chiave crittografiche private - sostituire tutte le password di accesso http://security.stackexchange.com/questions/55075/does-heartbleed-mean-new-certificates-for-every-ssl-server giusto per finire, almeno una notizia confortante: le chiavi SSH non sembrano a rischio :-D http://security.stackexchange.com/questions/55076/what-should-a-website-operator-do-about-the-heartbleed-openssl-exploit ciao Sandro _______________________________________________ [hidden email] http://lists.gfoss.it/cgi-bin/mailman/listinfo/gfoss Questa e' una lista di discussione pubblica aperta a tutti. I messaggi di questa lista non hanno relazione diretta con le posizioni dell'Associazione GFOSS.it. 666 iscritti al 22.7.2013 |

Re: ALLARME ROSSO sicurezza !!!!

|

Administrator

|

In reply to this post by a.furieri

|

«

Return to Gfoss -- Geographic Free and Open Source Software - Italian mailing list

|

1 view|%1 views

| Free forum by Nabble | Edit this page |